... a Petya možná ani není ransomware KE STAŽENÍKauza posledního masivního útoku Petya se lehce komplikuje. Jak ostatně napovídaly jisté znaky celé události. Laboratoře Kaspersky konstatují, že kód této nové, zmutované Petyi je natolik nepodobný původní, že to žádná Petya není. A navíc se z další analýzy kódu zjišťuje, že byl ransomware buď velmi špatně zorganizován, anebo - což je pravděpodobnější - o ransomware ani fakticky nejde. A samozřejmě zde zůstávají otázky ohledně masového cílení Ukrajiny a původu tohoto zákeřného malware.

„Z mnohých zemí přicházejí zprávy o napadaní novým malwarem, přičemž je pravděpodobné, že se velikost epidemie ještě zvýší,“ konstatuje Kaspersky Lab. „Někteří z expertů naznačili, že tento nový ransomware je opět WannaCry (což není) či se jedná o variaci ransomwaru Petya (či její varianty Petya.A, Petya.D či PetrWrap). Odborníci Kaspersky Lab ovšem dospěli k závěru, že se nový ransomware výrazně liší od všech doposud známých verzí Petyi, a proto je ho třeba chápat jako zcela separátní malware. Nazýváme ho ExPetr, či neoficiálně NikolivPetya.“ Ač by to zlí jazykové mohli označit za pouhé hraní si slovy, v případě expertů kyberbezpečnosti se tato slova rovnají klíčům k pochopení malwaru a vývoji schopnosti se mu bránit. Kaspersky uvádí: „Daný kyberútok je velmi komplexní, zahrnuje hned několik útočných vektorů... K zachycení přihlašovacích údajů používá vlastní nástroje podobné utilitě Mimikatz [nástroj, který po penetraci do místní sítě, tiše sbírá všechny dosažitelné přihlašovací údaje]. Ty extrahují přihlašovací údaje z procesu lsass.exe. Přihlašovací údaje jsou poté předány PsExec či WMIC, aby se malware mohl dále šířit uvnitř sítě. Infekce dále zahrnuje tyto vektory:

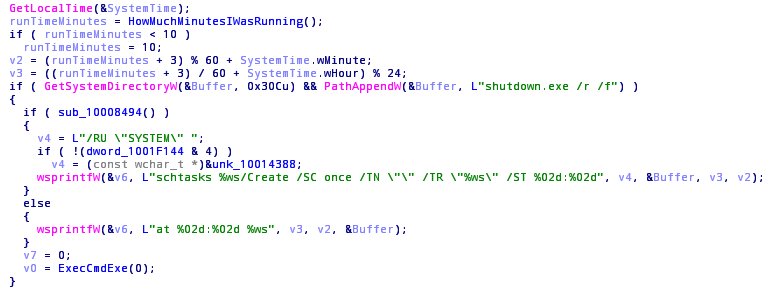

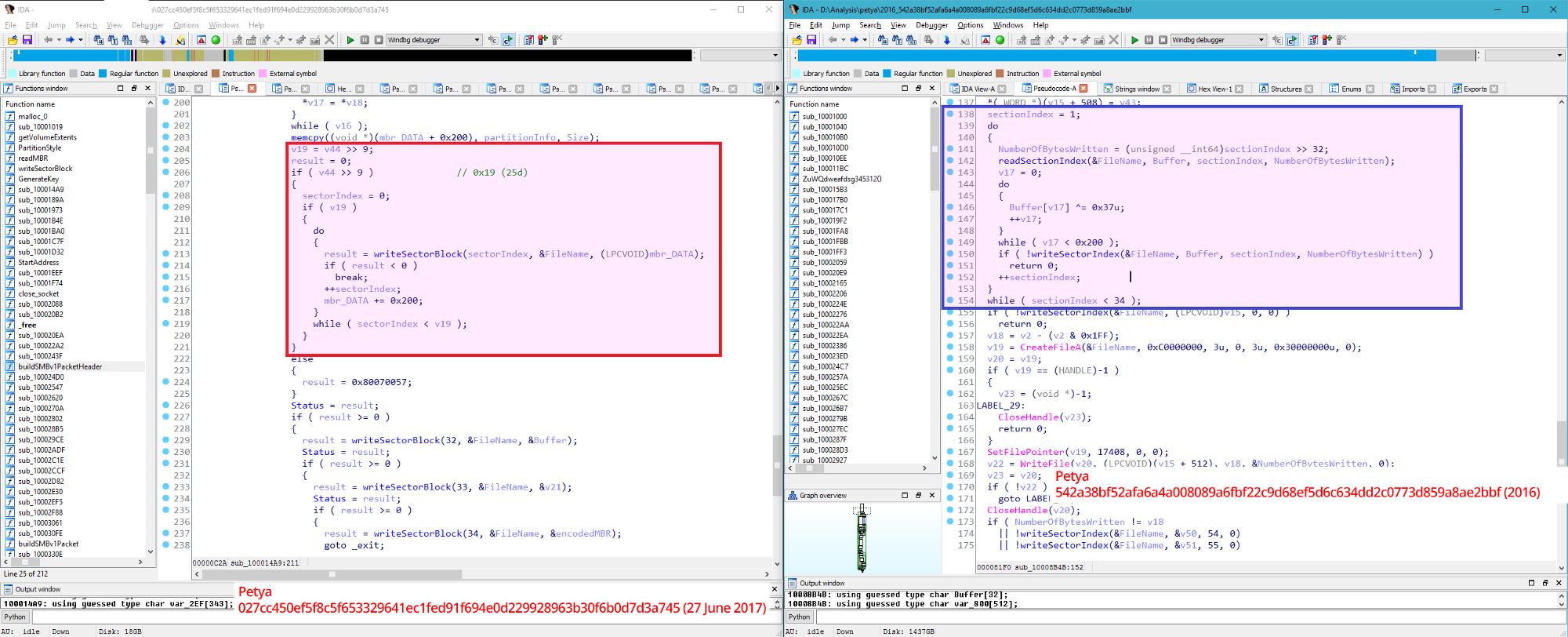

Po infekci čeká 10 - 60 minut, restartuje a začíná šifrovat...“ Tolik Kaspersky. Experti z kyberbezpečnostní firmy Comae ovšem došli k závěru, že celé následující divadélko na téma vydírání je jen zástěrka. Všem obětem se totiž zobrazovala tatáž obrazovka se stejnými údaji a se stejnou adresou wowsmith123456@posteo.net, s níž měli komunikovat. Německý provozovatel Posteo samozřejmě daný mail co nejrychleji zablokoval, a pokud by komunikace s obětmi byla skutečně součástí plánu útočníků, tak by se nekonala. Navíc by to svědčilo o vyložené hlouposti agresorů. Ti ovšem nejspíš nebyli tak hloupí. V Comae si všimli, že aktuálně varianta masivně útočící na Ukrajině bootovací sektor jen nešifruje, ale že ho ničí. Petya totiž ransomware, ale wiper (smazávač, ničitel).

Nová podoba malware nikam neukládá původní šifrovanou MBR, ale prostě ji smaže. Data (v systému) jsou zašifrována, MBR je smazána, bootovací sektor poškozen. Počítač nelze nabootovat ani v případě, že by uživatel opravdu dešifrovací klíč získal. Analýzu Comae posléze potvrdily i Kaspersky Lab. Navíc si povšimly i toho, že klíč, který měla oběť zaslat pro získání dešifrovacího klíče, je jen podvod - náhodně generovaná řada znaků. Shrnutí?Nejlepší shrnutí všech detailů, souvislostí a kontextu politické situace podává sám Suiche: „Ransomware byl jen vábničkou určující způsob, jakým budou o incidentu referovat média. Tím spíš, že se útok odehrál jen krátkou dobu po rozšíření ransomwaru WannaCry. To mělo upoutat pozornost médií směrem nějaké tajuplné hackerské skupiny místo státem sponzorovaných hackerů (jako v případě útoku Shamoon). Útočník jen předělal již existující ransomware. V poslední době se odehrála celá řada útoků proti Ukrajině: od vypnutí rozvodných sítí přes explozi auta vysoce postaveného člena vojenské kontrarozvědky až po aktuální útok Petyou 2017. Způsob, jakým státem sponzorovaný útok předstírá, že je hromadně se šířícím ransomwarem - a že nedávný útok WannaCry dokázal, že masivně šířený ransomware není profitabilní - dokazuje, že se skutečný útočník snaží velmi subtilní cestou určovat, jakou formou bude o záležitosti referováno.“ Ať už tedy použitý malware nazveme Petya 2017, NotPetya či ExPetr:

Zdroje: Kaspersky Lab official blog, Securelist.com, HackerNews.com, Comae.io, Securelist.com

Daniel Beránek, 29.06.2017 15:58 Tento program naleznete ke stažení v našem katalogu www.instaluj.cz Francouzští vývojáři Mistral, známí svou láskou k open-source, přichází s novým AI modelem Mistral Small 3. S 24 miliardami parametrů je sice menší než konkurenční obři, zato však nabízí rychlost, nízké... Nové AI modely DeepSeek R1 a Qwen2.5-Max představují dva odlišné přístupy k tréninku a provozním nárokům, které by mohly zásadně ovlivnit budoucí vývoj umělé inteligence. Zatímco DeepSeek R1 se profiluje jako model postavený na... Grok, umělý inteligentní asistent od společnosti xAI, udělal další krok na cestě k větší dostupnosti. Coby samostatná aplikace se šíří na další platformy. Co Grok nabídne, kde ho již můžeme vyzkoušet a co teprve přijde?

... Nejhorší je, když najdete filmovou perlu, ale nemáte k ní titulky. A když už je najdete, tak nesedí. A i když ve VLC posunete jejich časování vůči časování zvukové stopy, tak se ty stopy neustále rozcházejí - a to dokonce nikoliv symetricky. To pak... |