Zákazníci SolarWinds jsou v nebezpečí

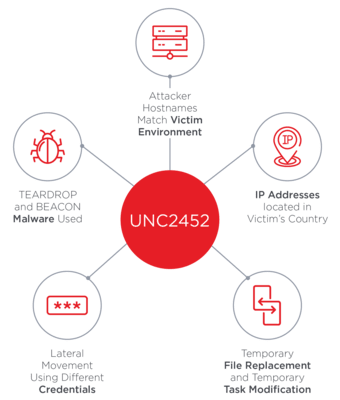

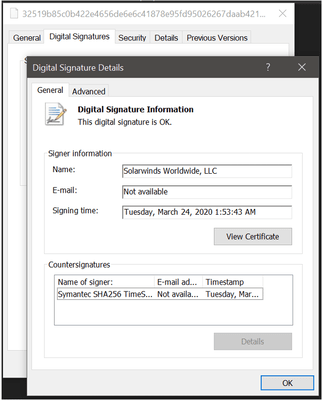

Aktualizační platforma Orion firmy SolarWinds byla napadena malwarem SUNBURST. Ten přes aktualizace programů SolarWinds napadl uživatelské aplikace a operační systémy. A v kompromitovaných systémech otevřel zadní vrátka backdoorem pro další aktivity hackerů. Dle oficiálního prohlášení je celosvětově ohroženo na 18 000 zákazníků firmy SolarWinds. Co taková kauza znamená pro domácího uživatele?

Vývojáři podnikového software SolarWinds byli napadeni. Šlo o sofistikovaný kyberútok, který zneužil aktualizační platformu SolarWinds Orion k útoku napadením dodavatelského řetězce alias supply chain attack. SolarWinds incident komentují:

„Byli jsme obeznámeni s tím, že s vysokou pravděpodobností šlo o vysoce sofistikovaný a cílený útok napadením dodavatelského řetězce ze strany státních útočníků, avšak totožnost útočníků se nám zatím nepodařilo nezávisle ověřit. “

Útok napadením dodavatelského řetězce neútočí na cílové oběti přímo. Místo toho napadne systém, kterým se k nim dostávají jejich data či software. Optimálním - ovšem technologicky náročným způsobem je napadení aktualizačního procesu softwaru. Společně s pravě se tvářícími aktualizacemi pak do systému obětí vstupuje i malware. A přesně to byl případ SolarWinds.

Malware SUNBURST byl v aktualizační platformě SolarWinds Orion přítomen už od jara 2020. Vzhledem k povaze softwarových řešení SolarWinds se jeho obětmi podle FireEye staly: rozličné subjekty z vládního, konzultantského, telekomunikačního a těžebního sektoru v Severní Americe, Evropě, Asii a na Středním východě.

Klienty SolarWinds jsou přitom - podle Daniela Bagge, ředitele odboru kybernetických bezpečnostních politik v Národním centru kybernetické bezpečnosti:

„v podstatě všichni, kdo jsou nějakým způsobem důležití pro ekonomiku a národní bezpečnost a vládu Spojených států. Když se například podíváte na stránky společnosti, kterými klienty se sama chlubí, patří tam všichni telekomunikační operátoři ve Spojených státech, bankovní domy, ministerstvo obrany Spojených států, tajná služba Spojených států, ministerstva federální vlády a také obrovské množství korporátních identit soukromého sektoru. Za oběť padlo i ministerstvo vnitřní bezpečnosti.“

Napadení SolarWinds zjistila bezpečnostní skupina FireEye, o jejímž hacknutí bylo informováno týden před kauzou SolarWinds. FireEye se na 90 procent stala obětí stejné skupiny aktérů, kteří využili stejné zranitelnosti,

uvádí souvislosti Bagge:

„v případě FireEye, byly odcizeny nástroje takzvaného red teamu neboli skupiny, která interně zpracovává a připravuje programy, kterými se zkouší zabezpečení jejich klientů. Mezi ně patří obrovské světové korporace, ale i vládní úřady ve Spojených státech.

Tyto nástroje mohou být použity dalšími aktéry. Pokud těmto nástrojům budou vystaveny ne úplně zkušení pracovníci bezpečnosti, tak to může vyvolávat dojem, že útočí nějaký státní aktér. Nástroje, které byly společnosti FireEye ukradeny, mají simulovat chování jednotlivých státních aktérů, proti kterým se FireEye snaží nabízet bezpečnostní řešení svým klientům.“

Trojanizovaný software dle FireEye dva týdny předstíral spánek v rámci vyhnutí se detekci. Poté začne spouštět Úlohy, které zahrnují přenos a spouštění souborů, profilování operačního systému, restartování zařízení a deaktivaci systémových služeb. Aktivitu malware maskuje jako síťový provoz protokolu programu Orion Improvement Program. Vytěžená data ukládá jako konfigurační soubory legitimního pluginu Orion. A navíc využívá rozsáhlý blacklist forenzních a antivirových programů, aby zabránil své identifikaci.

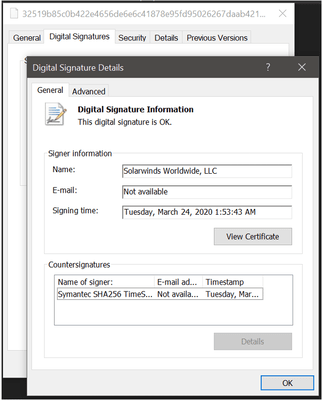

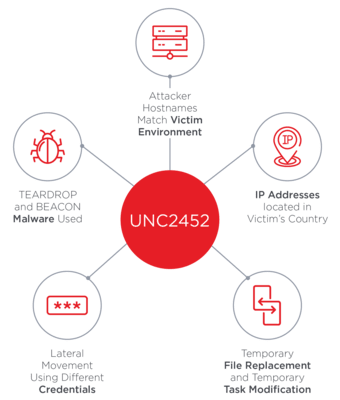

Aktivita odehrávající se po otevření zadních vrátek backdoorem SUNBURST je vůbec zajímavá:

- spouští pouze v paměti přítomný dropper TEARDROP, který se spustí pouze jako služba, spustí výpočetní vlákno a načte soubor gracious_truth.jpg, který má falešnou JPG hlavičku. Zkontroluje existenci klíče systémového registru HKU\SOFTWARE\Microsoft\CTF a pustí se do stahování dalšího zákeřného kódu do počítače;

- v rámci splynutím s prostředím:

- přizpůsobí názvy ovládacích serverů názvům, které jsou přítomny v napadeném systému;

- pomocí privátních virtuálních serverů přizpůsobí používané IP adresy zemi oběti;

- ke svým aktivitám postupně používá různé autentizační údaje, které vytěží z napadeného systému;

- nahrazuje dočasné soubory a dočasně pozměňuje naplánované úlohy tak, aby jeho aktivita splynula s aktivitou legitimního software;

- odstraňuje své nástroje a stopy po nich, jakmile poslouží své funkci.

Řešení celé situace začíná povýšením nainstalované platformy Orion na verzi 2020.2.1 HF 1. A pokračuje izolací veškeré aktivity SolarWinds, izolováním internetové komunikace pouze na konkrétní servery, nasazením forenzních nástrojů, změnami všech autentizačních údajů a kontrolou všech síťových, systémových a dalších nastavení.

Doporučené postupy bezpečnostních organizací

Doporučené postupy při napadení malwarem SUNBURST můžete najít na webech:

Kompromitované aplikace SolarWinds z platformy Orion

Podle SolarWinds byly kompromitovány aplikace z platformy Orion ve verzích 2019.4 HF 5, 2020.2 bez hotfixu a 2020.2 HF 1:

- Application Centric Monitor (ACM)

- Database Performance Analyzer Integration Module (DPAIM)

- Enterprise Operations Console (EOC)

- High Availability (HA)

- IP Address Manager (IPAM)

- Log Analyzer (LA)

- Network Automation Manager (NAM)

- Network Configuration Manager (NCM)

- Network Operations Manager (NOM)

- Network Performance Monitor (NPM)

- NetFlow Traffic Analyzer (NTA)

- Server & Application Monitor (SAM)

- Server Configuration Monitor (SCM)

- Storage Resource Monitor (SRM)

- User Device Tracker (UDT)

- Virtualization Manager (VMAN)

- VoIP & Network Quality Manager (VNQM)

- Web Performance Monitor (WPM)

Nedotčené aplikace SolarWinds

SolarWinds se dále domnívá, že některé jejich aplikace útokem dotčeny nebyly. Patří k nim:

- 8Man

- Access Rights Manager (ARM)

- AppOptics

- Backup Document

- Backup Profiler

- Backup Server

- Backup Workstation

- CatTools

- Dameware Mini Remote Control

- Dameware Patch Manager

- Dameware Remote Everywhere

- Dameware Remote Support

- Database Performance Analyzer (DPA)

- Database Performance Monitor (DPM)

- DNSstuff

- Engineer's Toolset

- Engineer's Web Toolset

- FailOver Engine

- Firewall Security Monitor

- Identity Monitor

- ipMonitor

- Kiwi CatTools

- Kiwi Syslog Server

- LANSurveyor

- Librato

- Log & Event Manager (LEM)

- Log & Event Manager Workstation Edition

- Loggly

- Mobile Admin

- Network Topology Mapper

- Papertrail

- Patch Manager

- Pingdom

- Pingdom Server Monitor

- Security Event Manager (SEM)

- Security Event Manager Workstation Edition

- Server Profiler

- Service Desk

- Serv-U FTP Server

- Serv-U Gateway

- Serv-U MFT Server

- Storage Manager

- Storage Profiler

- Threat Monitor

- Virtualization Profiler

- Web Help Desk

- SQL Sentry

- DB Sentry

- V Sentry

- Win Sentry

- BI Sentry

- SentryOne Document

- SentryOne Test

- Task Factory

- DBA xPress

- Plan Explorer

- APS Sentry

- DW Sentry

- SQL Sentry Essentials

- SentryOne Monitor

- BI xPress

A co z toho má domácí uživatel?

Ač se případ SolarWinds může laikovi zdát jako příliš vzdálený jeho uživatelskému prostředí, věrohodně ilustruje, jak vyspělý a zákeřný je malware dneška. Stejně tak je důkazem toho, jak obtížně se napadený systém čistí. Proniknutí do zařízení je mnohdy tak hluboké, že ani formátování disků a kompletní reinstalace systému nestačí.

Zdroje

- FireEye

- SolarWinds

- iRozhlas.cz

- Národní úřad pro kybernetickou a informační bezpečnost

- Department of Homeland Security USA

- Wikimedia.org

Daniel Beránek, 15.12.2020 16:36

| Francouzský vývojář AI Mistral AI přichází s multimodálním modelem Pixtral Large, aktualizuje vlajkový jazykový model Mistral Large na verzi 24.11 a ve zdarma přístupné betě nabízí pokročilé funkce, jako jsou Web Search, Canvas a... |

| OpenAI představilo SearchGPT, novou funkci v rámci ChatGPT, která kombinuje sílu umělé inteligence a schopnosti přímého vyhledávání na internetu. Jde o krok směrem k plně integrovaným systémům, které mohou na základě uživatelských... |

| Neustálý vývoj jazykových modelů přináší nové možnosti, jakým způsobem umělá inteligence ovlivňuje nejen interakci mezi uživateli a počítači, ale práci s daty jako takovou. Společnost Anthropic nyní představuje 2 nové modely –... |

| Spotify stále rozšiřuje svou nabídku funkcí, aby uživatelům poskytlo co nejkomplexnější hudební zážitek. Nově se snaží zintenzivnit posluchačský zážitek přidáním videí, díky čemuž mohou uživatelé sledovat videoklipy... |